Neste artigo vamos mostrar como é possível aumentar a visibilidade do seu tráfego com NBAR (Network Based Application Recognition). Entretanto, vamos entender como funciona a classificação de tráfego sem essa nova tecnologia da Cisco. É de extrema importância que a área de TI possua todas as informações sobre o que está sendo trafegado em todo o ambiente de rede corporativo. Para tanto, é necessário identificar de forma precisa quais são as aplicações que estão sendo utilizadas pelos usuários. Além de quais estão consumindo mais tráfego na rede e se o consumo deste está de acordo com a política da empresa. Durante muitos anos, as empresas adotaram o método de classificação de tráfego da rede através do protocolo SNMP. O protocolo SNMP é baseado em dispositivos gerenciados, em agentes e em um sistema de gerenciamento de redes (NMS).

Porém, com o passar dos anos o SNMP passou a não a atender mais as expectativas das empresas que possuíam a necessidade de conhecer a composição do tráfego, e não somente a utilização do link. O SNMP atende somente as necessidades de informações sobre a quantidade de pacotes recebidos, porém não proporciona as informações necessárias sobre o determinado fluxo de dados. No cenário atual em que há diversas aplicações em tempo real, como telefonia IP, videoconferência, VPNs, computação em nuvem e outras, esta compreensão se torna imprescindível.

O protocolo NetFlow para classificação do Tráfego

Hoje podemos utilizar o protocolo NetFlow para superar essas limitações. O NetFlow é originalmente uma tecnologia embutida nos sistemas da Cisco que analisa os pacotes como parte de um fluxo, em vez de somente contabilizá-los. A importância do NetFlow é a análise que passa a ser realizada sobre o tráfego e não sobre a entrada e saída da interface. Modernamente, a maioria dos grandes fornecedores oferecem alguma tecnologia similar ao NetFlow.

O NetFlow identifica os fluxos de IP em vez de contabilizar “bytes” nas interfaces. Um fluxo se caracteriza como um feixe de pacotes IP, contendo ao menos 7 (sete) campos identificação, tais quais: um endereço IP de origem, um endereço IP de destino, uma porta de origem, uma porta de destino, um mesmo protocolo de camada 3, um mesmo tipo de serviços (ToS), uma mesma interface lógica.

Através do NetFlow é possível obter informações essenciais de uma rede, tais quais: monitoramento da banda e análise de tráfego, análise da rede e gerência de segurança, identificação de worms e malwares, validação de QoS, entre outros recursos.

Protocolo de exportação de fluxos em expansão

Devido aos diversos recursos oriundos do NetFlow, diversas outros fabricantes além da Cisco adotaram o seu padrão, tais quais Juniper, Extreme e Huawei. Estas incorporaram em sua linha de produtos funcionalidades similares.

Com o NetFlow muitas empresas adquiriram informações importantíssimas sobre o seu respectivo tráfego na rede, através do processo de identificar as aplicações através da porta e/ou IP de origem e destino de fluxo.

Desta forma, é possível identificar quais são as possíveis aplicações que estão consumindo mais tráfego na rede seguindo o critério de análise. Basta, para isso, observar a porta de rede e o protocolo a que esta se refere. Na tabela abaixo, alguns protocolos e suas respectivas portas.

| Protocolo | Porta na rede |

|---|---|

| FTP | 20/21 |

| HTTP/HTTPS | 80/443 |

| NTP | 123 |

| SNMP | 161/162 |

| SMTP | 366 |

| SSH | 22 |

| TELNET | 23 |

Percepção de falhas no NetFlow

Com o passar dos anos foi observado que esta forma de classificação de tráfego com o NetFlow é eficiente. Entretanto, não proporciona todas as informações de forma precisa como o cenário atual de TI necessita. Esta forma de identificação através da porta ou IP de origem, habitualmente, não atende mais as expectativas do setor de TI devido à falta de classificação sobre quais aplicações estão utilizando a mesma porta na rede para trafegar.

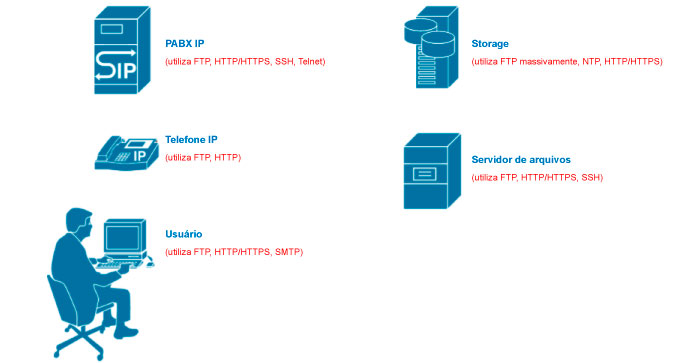

Muitas vezes em um ambiente de rede corporativo existem múltiplos dispositivos utilizando a mesma porta de rede para trafegar dados. É possível chegar à conclusão (tendo um conhecimento profundo sobre o ambiente de TI da empresa) que um determinado dispositivo, como, por exemplo, um PABX IP, não consome muito tráfego utilizando as portas 80/443 (HTTP/HTTPs). Dessa forma, facilitar na identificação final.

Entretanto, este método apenas não é suficiente para obter todas as informações. Através deste não temos como medir de forma exata e clara o que está sendo acessado pelas portas HTTP/HTTPs, por exemplo. Principalmente essas que são as que os usuários utilizam para realizar acesso a websites como Facebook, Gmail, Youtube, LinkedIn, entre outros.

Em outras palavras, é como se a rede da sua empresa liberasse uma segmentação de acesso, porém não visualizasse que componentes estão realizando acesso.

Desta forma, utilizando apenas o método de classificação por porta ou IP de origem, não é possível obter um relatório preciso e minucioso sobre quais aplicações de fato (Facebook, Gmail, Youtube, Linkedin) estão consumindo tráfego na rede. Inegavelmente, seriam apenas suposições que, geralmente, não trarão os resultados esperados pela empresa.

Classificação de Tráfego com NBAR

Com o objetivo de disponibilizar as informações sobre quais aplicações estão consumindo tráfego na rede, foi criado um mecanismo inteligente de classificação alavancado pela fabricante Cisco. Este possui a capacidade de reconhecer uma ampla variedade de aplicações, se chama NBAR (Network Based Application Recognition).

Através do NBAR é possível realizar profundas inspeções nos fluxos. De modo a identificar quais aplicações estão sendo utilizadas em tempo real, independente da porta utilizada.

O NBAR realiza a atuação da seguinte forma:

- Quando ativamos o NBAR em qualquer interface, cada pacote de entrada será submetido a uma profunda inspeção em seu cabeçalho IP e sobre todo o conteúdo da carga útil.

- As assinaturas dos pacotes estão incluídas no protocolo PDLM (Custom Packet Description Language Module) e são enviadas para o roteador.

- O PDLM contém as regras pelas quais a tecnologia NBAR reconhece uma assinatura durante a sua inspeção de pacotes. Ou seja, o NBAR analisa os pacotes e os compara a um conjunto de regras definidas no PDLM. Todavia, se as regras forem cumpridas, o NBAR reconhece e classifica a operação.

- Desta forma, o NBAR detecta transações HTTP em qualquer número de porta e em qualquer pacote. O NBAR também pode basear sua identificação através da URL, tipo MIME, por exemplo. Além disso, outros parâmetros que vão além das simples características comuns do protocolo HTTP.

Obtendo as informações sobre as aplicações utilizadas através do NBAR, é possível definir regras de utilização por usuário na empresa. Diminuindo, dessa forma, custos com utilização de tráfego indevido para aplicações não autorizadas. Além de aumentar a produtividade dos funcionários e justificar novos investimentos na contratação de links.

NBAR no TRAFip

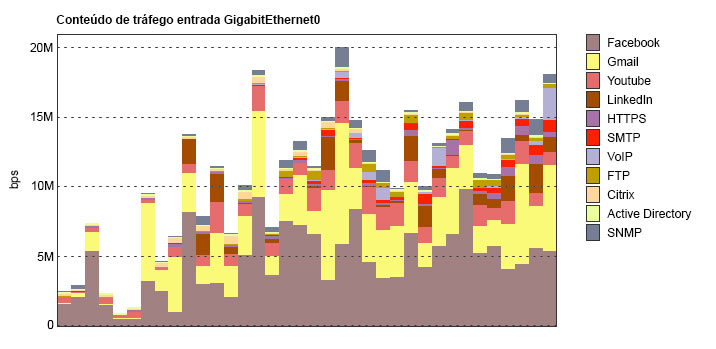

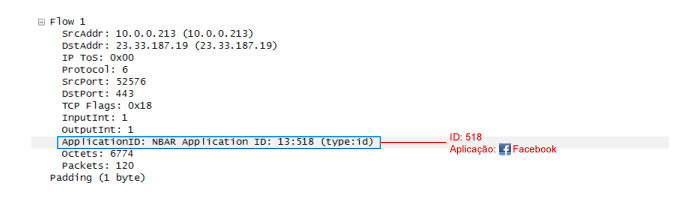

Com a ferramenta de monitoramento de rede TRAFip, da Telcomanager, é possível caracterizar o tráfego IP através da exportação de fluxos. O sistema suporta a tecnologia NBAR e consegue identificar de forma precisa a aplicação pelo seu ID no NetFlow. Desta forma, basta escolher qual o método de identificação que será utilizado. O TRAFip ficará encarregado de mostrar o tráfego destas aplicações. Ademais, a ferramenta TRAFip possui a capacidade de apresentar informações em forma de gráficos e relatórios. Dessa forma, justificando assertivamente os gastos do setor de TI para os diretores da empresa.

Além das aplicações citadas acima no gráfico (Facebook, Gmail, Youtube, LinkedIn), é possível caracterizar ainda mais o tráfego da interface de rede (na figura chamada de GigabitEthernet0) com o cadastro de outras aplicações que são trafegadas na rede.

Em síntese, o procedimento de configuração do NBAR com o TRAFip é simples e intuitivo. Segue abaixo o passo a passo necessário:

1° Passo: Primeiramente, configurar o protocolo Flexible NetFlow no roteador para que os fluxos sejam enviados para TRAFip.

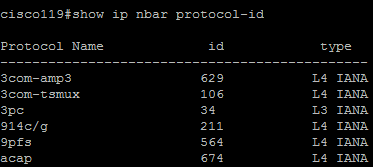

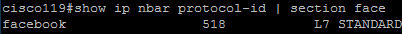

2° Passo: Em segundo lugar, descobrir o ID e tipo das aplicações. Para isso, basta digitar o comando “show ip nbar protocol-id” na linha de comando do roteador.

Observação: Podemos buscar o ID e tipo de alguma aplicação específica utilizando o comando “section”.

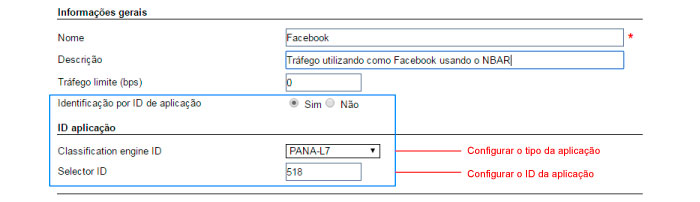

3° Passo: Em seguida, configurar as aplicações desejadas no TRAFip.

+55 (21) 3211-2223

+55 (21) 3211-2223  +1 (619) 860-6666 info@telcomanager.com

+1 (619) 860-6666 info@telcomanager.com