Herramientas tradicionales de gestión de redes IP usan el protocolo SNMP para medir diversos parámetros de desempeño, como contadores de errores en interfaces y volumen de tráfico (esencial en la gestión de esas redes). Sin embargo, solo gestionar la infraestructura desde el punto de vista del desempeño no es suficiente, ya que en la medida en que el tráfico crece exponencialmente, los gestores de red deben conocer este tráfico en detalle, información que es esencial para el entendimiento del comportamiento de aplicaciones, usuarios, departamento de empresas y otros individuos y estructuras que dependen de esas redes.

Hubo un intento de conseguir un mayor detalle sobre el tráfico de redes IP con el uso del protocolo SNMP por medio de la creación de la MIB RMON – remote monitoring. Sin embargo, fue frustrado, ya que no daba informaciones suficientes sobre el tráfico IP y exigía una enorme sofisticación de aplicaciones de gestión que fuesen capaces de recaudar los datos disponibles en el MIB RMON.

Rápidamente, se vio que el protocolo SNMP no sería capaz de proveer el detalle necesario y que diferentes abordajes deberían adoptarse. Los protocolos de exportación de flujos demostraron ser más eficaces para dar informaciones esenciales sobre el tráfico de la red.

Histórico

La primera tecnología de exportación de flujos surgió en 1996, cuando Cisco desarrolló y planteó el NetFlow, una tecnología utilizada para optimizar el envío de paquetes en enrutadores con lista de acceso muy extensas, como las “ACLs”.

Cuando el NetFlow es habilitado en el enrutador, se crea una tabla con el objetivo de mantener un caché de decisiones de enrutamiento. Después de realizar todos los cálculos necesarios para enrutar el paquete, el enrutador almacena en la tabla el resultado asociado a una firma del paquete que acaba de ser enrutado. Paquetes que llegaban al enrutador posteriormente con la misma firma eran enviados por medio de esta tabla, sin la necesidad de que el enrutador procediese a realizar los cálculos necesarios repetidas veces.

Más tarde, surgieron otras maneras más eficientes de enviar los paquetes, sin embargo, las informaciones contenidas en la tabla creada por el NetFlow eran extremamente valiosas para la gestión de redes IP. De esta forma, el NetFlow se volvió esencialmente una tecnología utilizada para este fin.

El NetFlow es una tecnología soportada en prácticamente toda la línea de equipos Cisco. Diversos fabricantes siguieron este camino e implementaron tecnologías similares o hasta idénticas. Hoy en día, los principales fabricantes como Juniper, Enterasys y Huawe implementaron la exportación de flujo.

Concepto

Un registro de flujo representa una secuencia de paquetes con la misma firma en una red IP. Esta firma contiene las siguientes informaciones:

- IP origen;

- IP destino;

- puerta TCP/UDP origen;

- puerta TCP/UDP destino;

- interfaz de entrada en el elemento de red;

- interfaz de salida en el elemento de red;

- protocolo nivel 4 modelo OSI (TCP, UDP, ICMP, etc.);

- clase de servicio representada por el byte ToS – type of service do encabezamiento IP.

Esto significa que los paquetes IP con esas informaciones en común son agrupadas en un registro de flujo, que ofrece contadores de paquetes, bytes y registros de las horas del inicio (primer paquete) y del fin del flujo (último paquete o timeout), autonomous system de origen y destino, etc.

Estas informaciones pueden ser suministradas por los protocolos de exportación de flujos implantados por diversos fabricantes, además de Cisco, como Juniper, Enterasys y Huawei.

Principales aplicaciones

Estas informaciones sirven de base para la resolución de diversos problemas comunes en redes IP, como impactos de las aplicaciones en la red, identificación de los mayores ofensores (departamentos, localidades y usuarios), identificación de tráfico no autorizado, prorrateo de costes por departamentos, etc.

Práctica más común de análisis de tráfico

En muchas empresas, el análisis de tráfico todavía se hace con analizadores de protocolos o probes de tráfico propagado en la red. Este abordaje trae grandes dificultades.

La utilización de probes no es escalable. Esto se debe a que para tener una visión completa del tráfico en la red, con tecnologías full-mesh, como MPLS, es necesario una probe para cada localidad, convirtiendo la solución en extremamente cara.

El analizador de protocolos no es un análisis on-line, o sea, para cuando se eche mano a ese recurso, el problema ya no está sucediendo.

Diferenciales de la tecnología

Las tecnologías de flujo permiten un análisis on-line continuo, ya que una vez habilitadas en enrutadores, informan todo el tiempo el tráfico que circula por ellas.

Son altamente escalables, ya que los enrutadores o hasta switches de capa 3 se convierten en probes de tráfico y posibilitan el análisis de todo el ambiente LAN y WAN, sin la necesidad de añadir nuevos activos a la estructura de la red.

El único límite de la tecnología es que no produce una visión del contenido de los paquetes, lo que, en general, permite la identificación solo de problemas intrínsecos de las aplicaciones, como la implementación errónea del protocolo de comunicación cliente-servidor. Estos problemas deben ser identificados con analizadores de protocolos y están al alcance de los gestores de las aplicaciones y no de los gestores de la red.

Sacando el mejor provecho

Ocurre que recibir los flujos de elementos de red capaces de exportarlos, no suma mucho en la tarea de conocer el tráfico de una infraestructura IP, debido al gran número de registros generados. Por tanto, es mucho más difícil tener el máximo de tecnología sin herramientas capaces de organizar las informaciones de manera más provechosa.

Gran parte de las herramientas más antiguas para el análisis de flujos disponibles en el mercado no hace uso de toda la potencialidad de los flujos recibidos. Los análisis más comunes son los de aplicaciones en tráfico de interfaces y la visión detallada de los flujos, con filtros recurrentes.

Hoy, encontramos algunas herramientas que son capaces de realizar un análisis más flexible y suministrar informaciones que reflejan las necesidades del cliente, además de almacenar esas informaciones históricas por largos períodos, permitiendo el análisis de tendencias o la realización de proyecciones para el planeamiento de capacidad.

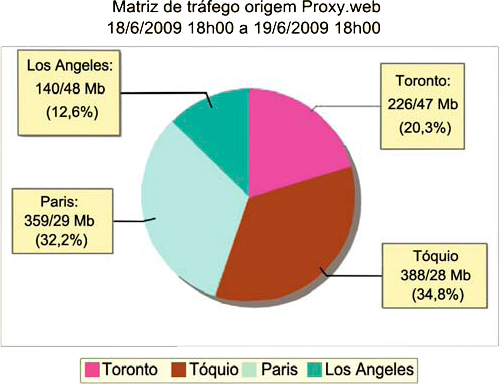

Estas herramientas soportan la creación de objetivos de análisis basados en las informaciones contenidas en los registros de flujo y pueden cruzar esos parámetros, o sea, analizar el tráfico de un objeto clasificado por otro objeto. Permiten, por ejemplo, analizar el tráfico de una aplicación (como SAP) clasificada por origen o destino. Así, el administrador de la red sabe el impacto que cada región, site o departamento de la empresa causa en la red debido al SAP. Con esto, es posible dimensionar la parcela de coste de la red asociada al SAP por región o grupo de uso.

Otro gran recurso ofrecido en las herramientas es la posibilidad de selección y agrupamiento de tráficos similares para un análisis conjunta. Imagine que el área de marketing de la empresa está propagada en tres sites y que en ellos conviven otras áreas compartiendo la red. Las herramientas tradicionales no identifican sólo la utilizaciones del área de marketing, ya que están basadas en SNMP, analizan también el tráfico del link como un todo. Una buena herramienta de análisis de flujo es capaz de separar el tráfico especialmente para un área (basándose en los IP de los hots que están al servicio de ese sector) y después clasificar el tráfico por aplicación u otro criterio cualquiera, independientemente del link físico que fue utilizado. Esto va a ofrecer un rayo-X de la utilización y de la importancia que la red tiene para determinada área de la empresa.

La herramienta puede todavía apuntar usos indebidos o no imaginados para la red, mostrando una clara identificación del mal uso.

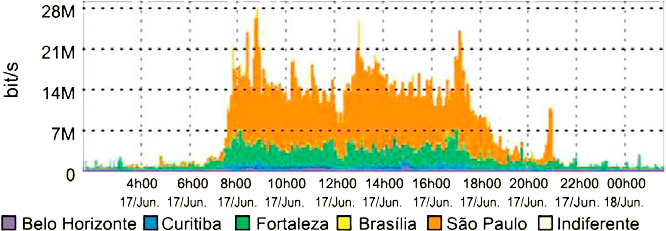

Análisis como las presentadas a continuación son simple y rápidamente obtenidas a través de estas herramientas sin la necesidad de alteraciones físicas de la red:

- Uso del tráfico de Internet por departamento y filial, viabilizando el prorrateo de coste.

- Tráfico de servidores de aplicaciones por localidades o departamentos, permitiendo que el área de TI entienda el modelo de uso de las aplicaciones críticas en la empresa y acabando con las discusiones típicas entre los gestores de aplicaciones y de red. Con números claros los equipos pueden centrarse en la solución del problema, sea para la optimización de la aplicación o la ampliación de la red.

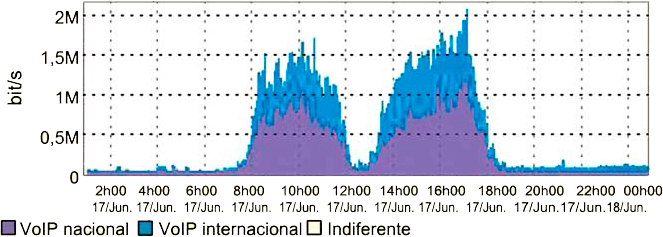

- Calificación y detalle del tráfico VoIP, mostrando el impacto de esa aplicación en la red y los mayores usuarios.

Estos análisis serán base para diversas tareas, que van desde la identificación de las aplicaciones críticas para la empresa y sus necesidades de crecimiento, subsidiando las decisiones de inversión para la ampliación de la red, hasta descubrir modelos de tráfico relacionados al virus o mal uso, identificando las máquinas envueltas para las debidas providencias.

Conclusión

Con una poderosa herramienta de caracterización de tráfico y gestor de la red puede colocarse el nombre y número a cada uno de los usuarios. Esta herramienta es una gran alidada a la hora de justificar el coste o la necesidad de la inversión en la estructura de la red, dando transparencia a la dirección de la empresa y una perfecta comprensión de la importancia de la red para cada segmento de su negocio. Así, la red deja de ser una caja negra consumidora de recursos.

+55 (21) 3211-2223

+55 (21) 3211-2223  +1 (619) 860-6666 info@telcomanager.com

+1 (619) 860-6666 info@telcomanager.com